7 mitów na temat cyberbezpieczeństwa, które mogą narazić Cię na ryzyko

Monday PR Sp. z o.o. Sp.k.

Górskiego 9

00-033 Warszawa

biuro|mondaypr.pl| |biuro|mondaypr.pl

+48 224878421

www.mondaypr.pl

Jest coś niezaprzeczalnie przekonującego w dobrym micie. Może dlatego, że możliwość chwilowej ucieczki od rzeczywistości, potrafi dobrze na nas wpływać. Niektóre mity mogą przypominać scenariusz z filmu i faktycznie być źródłem rozrywki. Jednak wśród tych, które krążą w temacie bezpieczeństwa cybernetycznego są takie, które mogą narazić firmę na poważne ryzyko. Fałszywe przekonania dotyczące tego, co chroni (lub nie) cyfrowy ślad, jest prostą drogą do naruszeń. Czas przełamać te mity i zapewnić lepszą ochronę.

Siedem mitów na temat cyberbezpieczeństwa:

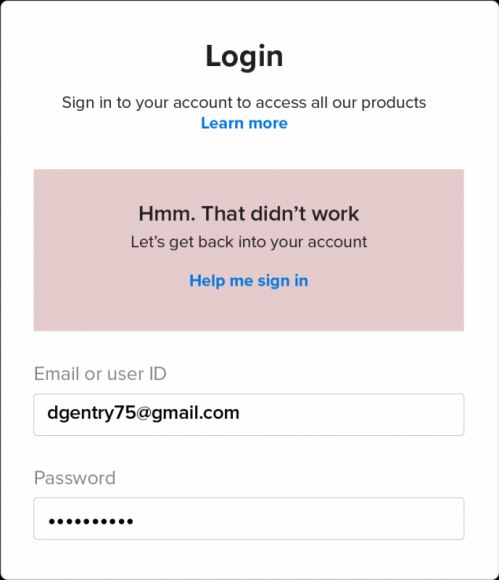

1. MIT: Uwierzytelnianie wieloskładnikowe zapobiega wykorzystywaniu skradzionych danych dostępowych (credential stuffing)

Choć uwierzytelnianie wieloskładnikowe jest ważnym narzędziem w zakresie cyberbezpieczeństwa, to jednak nie chroni całkowicie przed atakami credential stuffing. Dlaczego? Gdy hakerzy, próbują zalogować się za pomocą niepoprawnych danych, serwer odpowiada im komunikatem błędu. Natomiast wtedy, gdy dane logowania są poprawne – serwer poprosi o drugi składnik uwierzytelniania i zazwyczaj tym samym ujawnia wybraną przez użytkownika metodę tego zabezpieczenia. W obu tych przypadkach haker dostaje więc pewne informacje, a każda informacja może zostać wykorzystana do dalszych ataków. Gdy atakujący zna już poprawne dane dostępowe, może skupić się na pozyskaniu dostępu do drugiego składnika uwierzytelniającego, wykorzystując takie metody jak np. inżynieria społeczna lub zamiana karty SIM.

2. MIT: Tylko część ruchu jest zautomatyzowana, nie ma on więc dużego znaczenia

Firmy bardzo często nie doceniają stopnia zagrożenia ze strony zautomatyzowanych metod ataków. Botnety, otwarte serwery proxy, zainfekowane urządzenia IoT, sieci VPN udostępniane przez społeczność czy serwery wirtualne, umożliwiają atakującym przeprowadzanie mocno rozproszonych ataków przy użyciu milionów adresów IP z całego świata. Dostępne środki zapobiegawcze, takie jak firewalle aplikacji internetowych, zwykle wykrywają tylko niewielką część ruchu związanego z atakiem, na ogół pochodzącą z listy 10 najbardziej aktywnych adresów IP. Podobne zabezpieczenia nie uwzględniają więc ogromnej części mało aktywnych adresów IP, a to właśnie one zazwyczaj odpowiadają za większość ruchu związanego z atakiem.

3. MIT: CAPTCHA skutecznie zatrzymuje boty

CAPTCHA jest świetnym sposobem na to, żeby na chwilę zdenerwować użytkowników, ale dla hakerów jest niestety tylko krótkotrwałą przeszkodą. Na rynku istnieją tzw. „ludzkie farmy”, takie jak rosyjska 2CAPTCHA. Oferują one automatyczny dostęp przez API do swoich pracowników, którzy ręcznie rozwiązują CAPTCHA przez cały dzień, co umożliwia zautomatyzowane ataki.

4. MIT: Agregatory usług finansowych i programów lojalnościowych są w pełni bezpieczne

Wiele osób przy logowaniu się na swoje internetowe konta bankowe wykorzystuje usługi agregatorów finansowych. Działają one na podobnej zasadzie, jak agregatorzy programów lojalnościowych, gdzie wystarczy się zalogować do jednego konta, aby zbierać punkty w różnych sklepach, hotelach, liniach lotniczych, a ich stan móc sprawdzać w jednym miejscu. Te usługi wymagają jednak podania nazwy użytkownika i hasła dla każdego konta, aby mieć możliwość pobierania aktualnych danych i wyświetlania ich w jednym miejscu. Problemem jest to, że agregatory są uwielbiane przez hakerów. Dzięki dostępowi do par: nazwa użytkownika + hasło (które są sprzedawane w darknecie), programowo testują poświadczenia logowania do setek innych witryn za pośrednictwem agregatorów. Ponieważ użytkownicy często korzystają z tych samych loginów i haseł w wielu miejscach, przestępcy uzyskują tym sposobem dostęp do tysięcy kont.

5. MIT: Ochrona klientów i marki wiąże się z niedogodnościami dla użytkowników

Nie do końca wiadomo, skąd wynika przekonanie, że sposoby zapewniające bezpieczeństwo muszą być frustrujące, żeby były skuteczne. Cyberbezpieczeństwo nie jest jak robienie tatuażu – nie powinno boleć. Istnieją naprawdę skuteczne środki zapobiegające przestępstwom w sieci, które działają bez wiedzy użytkownika – w tym kierunku wszyscy powinni zmierzać. Przykładem może być biometria behawioralna, która działa w tle i po cichu analizuje naciśnięcia klawiszy, zdarzenia dotykowe, ruchy kursora myszy czy orientację urządzenia, aby ustalić profil użytkownika i zabezpieczyć go. Wszystkie te dane są następnie analizowane i oceniane, aby obliczyć współczynnik podobieństwa między bieżącą aktywnością użytkownika, a historycznym, typowym zachowaniem, co ma na celu zapobieganie przejęciu kont przez hakerów.

Ten rodzaj zabezpieczeń jest znacznie skuteczniejszy niż tradycyjne logowanie. Jeśli systemy działające w tle nie mogą zweryfikować konkretnego użytkownika z określonym poziomem pewności, wymuszają uwierzytelnianie wieloskładnikowe, żeby potwierdzić tożsamość. I jest to jedyna niedogodność, z jaką powinien się spotkać użytkownik.

6. MIT: Jeśli nie ma strat, nie ma przestępstwa

Oszustwo zawsze jest oszustwem, nawet jeśli nie prowadzi do utraty danych. W przeciwnym razie można by powiedzieć też, że nie ma choroby, dopóki nie ma żadnych objawów – a jest to przecież zupełnie nieprawdziwe. Prawda jest taka, że oszustwo ma miejsce w każdym przypadku, gdy hakerzy podejmują nieuczciwe działania – nie musi dojść do kradzieży. Warto o tym pomyśleć w ten sposób: jeśli haker uzyskał dostęp do konta e-mail i nawet nie podjął dalszych działań, to nadal jest to oszustwo, nie musi z tych danych skorzystać i niczego „kraść”. Zwłaszcza, że dane dostępowe mogą być wykorzystane w przyszłości. Przestępcy uzyskują dostęp do konta i czekają na okazję do ataku w odpowiednim momencie. Inflitracja firm na długo przed rzeczywistym atakiem nie jest niczym zaskakującym.

7. MIT: Polityki dotyczące ustawienia hasła zawsze powinny wymagać znaków specjalnych

Znaki specjalne nie zawsze wzmacniają hasło. Siła hasła mierzona jest za pomocą specjalnego wskaźnika „S” – który oznacza entropię. Wskaźnik ten rośnie wraz ze wzrostem nieporządku w danym haśle. Oczywiście hasło „Watch4T! M3” jest znacznie silniejsze niż „qwerty”, ale „Caterpillar Motorboat Tree January” jest ponad trzy razy silniejsze niż „Watch4T! M3”, choć nie zawiera ani jednego znaku specjalnego. Ważne jest więc, żeby pamiętać, że hasła powinny koncentrować się raczej na długości, a znaki specjalne są tylko uzupełnieniem. Ich obowiązkowe stosowanie może być frustrujące dla użytkownika, a nie zawsze daje pożądany efekt.

Dan Woods, wiceprezes Shape Intelligence Center, Shape Security F5 Networks

Polski biznes nie jest przygotowany na cyberzagrożenia

Cyberbezpieczeństwo dla firm – skuteczne rozwiązania iIT Distribution Polska

Emitel Partnerem Technologicznym Impact’25

Kalendarium

Więcej ważnych informacji

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Handel

Ważą się losy wymiany handlowej między Stanami Zjednoczonymi a Unią Europejską. Na wysokich cłach stracą obie strony

Komisja Europejska przedstawiła w poniedziałek propozycję ceł na import z USA o wartości 72 mld euro, co ma być odpowiedzią na nałożenie 30-proc. stawek na import z UE zapowiedziane przez Amerykanów w poprzednim tygodniu. Przedstawiciele KE wciąż widzą jednak potencjał kontynuowania negocjacji. Zdaniem europosła Michała Koboski brak porozumienia lub uzgodnienie stawek wyższych niż 10-proc. nie tylko zaszkodzi obydwu stronom, ale i osłabi ich pozycję na arenie międzynarodowej.

Handel

Nie tylko konsumenci starają się kupować bardziej odpowiedzialne. Część firm już stawia na to mocny nacisk

Kwestie równoważonych zakupów stają się elementem strategii ESG. Dostawy energii, zamówienia surowców i materiałów do produkcji czy elementów wyposażenia biur – na każdym etapie swoich zakupów firmy mogą dziś decydować między opcjami bardziej i mniej zrównoważonymi. Dotyczy to także zamówień rzeczy codziennego użytku dla pracowników czy środków czystości – wskazują eksperci Lyreco, e-sklepu, który prowadzi sprzedaż produktów do biur, pokazując ich wpływ na środowisko czy efektywność pracy.

Prawo

Unia Europejska wzmacnia ochronę najmłodszych. Parlament Europejski chce, by test praw dziecka był nowym standardem w legislacji

Parlament Europejski chciałby tzw. testu praw dziecka dla każdego aktu prawnego wychodzącego z Komisji Europejskiej. – Każda nowa legislacja Unii Europejskiej powinna być sprawdzana pod kątem wpływu na prawa dziecka – zapowiada Ewa Kopacz, wiceprzewodnicząca PE. Jak podkreśla, głos dzieci jest coraz lepiej słyszalny w UE i jej różnych politykach. Same dzieci wskazują na ważne dla siebie kwestie, którymi UE powinna się zajmować. Wśród nich są wyzwania w obszarze cyfrowym i edukacyjnym.

Partner serwisu

Szkolenia

Akademia Newserii

Akademia Newserii to projekt, w ramach którego najlepsi polscy dziennikarze biznesowi, giełdowi oraz lifestylowi, a także szkoleniowcy z wieloletnim doświadczeniem dzielą się swoją wiedzą nt. pracy z mediami.

.gif)

|

| |

| |

|