Czy nasze punkty lojalnościowe są bezpieczne? Cyber-eksperci wyjaśniają

Monday PR Sp. z o.o. Sp.k.

Górskiego 9

00-033 Warszawa

biuro|mondaypr.pl| |biuro|mondaypr.pl

+48 224878421

www.mondaypr.pl

Wielu z nas jedzie na swoje posezonowe last-minute, a część już tylko wspomina wakacyjne podróże. Robiąc zakupy na wyjazd, czy nawet zamawiając bilety lotnicze, chcemy skorzystać z punktów na naszych kartach lojalnościowych. A co jeśli przejęli je hakerzy razem z naszymi danymi? W Polsce z programu jednej sieci dyskontów korzysta aż 12 milionów ludzi – jest to więc łakomy kąsek dla cyberprzestępców.

Programy punktów lojalnościowych są świetne do przyciągnięcia i utrzymania klientów, ale analizy firmy F5 pokazują gwałtowny wzrost liczby cyberprzestępców, którzy biorą je na swój celownik. Powodów takiego stanu rzeczy jest wiele. Według Loyalty Security Association, w samych Stanach Zjednoczonych 45% kont lojalnościowych jest uznawanych za nieaktywne, co oznacza, że na kontach członkowskich znajdują się punkty warte nawet 48 bilionów dolarów.

Dlaczego cyberprzestępcy biorą na cel programy lojalnościowe

Pomimo, że konta lojalnościowe mogą zawierać ekwiwalent tysięcy złotych, większość konsumentów nie monitoruje ich tak dokładnie jak swoich kont bankowych. Wiele kont lojalnościowych jest chronionych prostą parą kluczy: nazwa użytkownika/hasło. Niestety sporo z nas ponownie używa haseł, zwłaszcza do tak „błahych” spraw jak konta lojalnościowe, co później wykorzystują przestępcy. Za pomocą automatycznych ataków botów, internetowi złodzieje pozyskują dane uwierzytelniające dające dostęp do punktów.

Po przejęciu nad nimi kontroli, przestępcy mogą je spieniężyć, wymienić na niemożliwe do wyśledzenia przedmioty, takie jak karty podarunkowe, lub sprzedać punkty za pieniądze na czarnym rynku i sieci darknet. Złamanie zabezpieczeń kont lojalnościowych może również zapewnić dostęp do danych i informacji wywiadowczych w celu przeprowadzenia dalszych oszustw, w tym kradzieży tożsamości z wykorzystaniem danych osobowych, danych o podróżach i pobytach oraz wzorców zakupowych.

W rzeczywistości należy uważać nie tylko na cyberprzestępców. Oto trzy rodzaje oszustw związanych z kontami lojalnościowymi, na które zwraca uwagę Angel Grant, wiceprezes ds. bezpieczeństwa w F5:

- Podwójne oszustwo: Ma miejsce gdy sami członkowie oszukują program poprzez jednoczesną realizację punktów przez telefon i online, lub dołączają numer konta lojalnościowego do zakupów, których nie dokonują i w ten sposób oszukują naliczanie punktów. Konsumenci mogą również dokonywać zakupów w celu wygenerowania dużej liczby punktów, a następnie anulować transakcję po tym, jak punkty zostały już zrealizowane. Członkowie programu lojalnościowego mogą również nadużywać zasad polityki lub logiki biznesowej poprzez manipulowanie lukami w programach. Przykładem może być dzielenie się kuponami lub kodami promocyjnymi albo zapisywanie się na wiele kart kredytowych powiązanych z tym samym programem nagród w celu nieuczciwego zdobycia nagród.

- Oszustwo wewnętrzne: Ma miejsce, gdy osoby wtajemniczone lub pracownicy Twojej organizacji manipulują programem lojalnościowym, robiąc takie rzeczy, jak przypisywanie niewykorzystanych lub nieodebranych punktów do innego konta członkowskiego lub przenoszenie punktów między kontami.

- Cyberprzestępca: Zdecydowanie największym źródłem nadużyć w programach lojalnościowych jest cyberprzestępczość, a najczęstszym sposobem jej wykorzystania jest przejęcie konta za pomocą zautomatyzowanych narzędzi, takich jak credential stuffing, formjacking lub phishing w celu uzyskania dostępu do zgromadzonych punktów i informacji o karcie kredytowej.

- Credential Stuffing, czyli po naszemu „wypychanie haseł” polega na testowaniu przez cyberprzestępców dużej liczby odkrytych już haseł z loginem innej strony. Ponieważ ludzie ponownie używają haseł do wielu kont, taktyka ta może być niezwykle skuteczna w odblokowywaniu kont lojalnościowych, umożliwiając napastnikom zmianę nazw użytkowników i haseł.

- Formjacking polega na przechwyceniu formularzy z danymi osobowymi klientów krążącymi pomiędzy serwisem internetowym a serwerem przez hakerów. Atakujący, który pozyskał w ten sposób wrażliwe dane może następnie zrabować punkty lub wykorzystać konto do innych nieuczciwych celów.

Obrona i zabezpieczenie programów punktów lojalnościowych

Ochrona klientów i programu lojalnościowego przed nieuczciwymi działaniami ma kluczowe znaczenie, ponieważ jeśli nie zostanie właściwie rozwiązana, może poważnie zaszkodzić zaufaniu konsumentów i reputacji marki.

Obecnie w Polsce największe sieci handlowe mają swoje programy lojalnościowe i aplikacje powiązane z systemami płatności, niepowiązane z wiodącymi usługami takimi jak Google Pay czy Apple Pay. Niestety tworzy to bardzo duże możliwości do przechwytywania bardzo wrażliwych danych, a także środków pieniężnych. Jak pokazują nasze analizy, nie wystarczy już krótki czas trwania sesji, geolokalizacja, czy popularna CAPTCHA, aby uchronić się przed atakiem np. botów. Dobrą strategią jest połączenie metod zabezpieczenia prostego, czyli wykorzystanie wiedzy osobowej, ze sztuczną inteligencją badającą zachowania konsumentów – mówi Ireneusz Wiśniewski, dyrektor zarządzający F5 w Polsce.

5 najlepszych praktyk chroniących Twój program lojalnościowy przed oszustwami

W obliczu coraz częstszych ataków, ochrona programów lojalnościowych jest ważniejsza niż kiedykolwiek. Analitycy F5 przygotowali zestaw porad jak chronić dane z programu lojalnościowego wśród firm i konsumentów.

- Zapobieganie oszustwom związanych z tworzeniem nowych kont internetowych: Obejmuje to wykrywanie i zapobieganie tworzeniu przez oszusta kont lojalnościowych przy użyciu skradzionych, sztucznych lub innych fałszywych tożsamości, gromadzeniu i odsprzedaży punktów oraz nadużywaniu programów wykupu.

- Ograniczenie prób przejęcia konta: Mechanizmy obronne muszą być w stanie dostosować się do zmian w schematach ataków i zmieniać je w czasie rzeczywistym. Potrzebny jest monitoring ruchu w programach lojalnościowych, aby zrozumieć wzorce wejściowe, wykorzystując sygnały telemetryczne do wykrywania anomalii w celu określenia, czy ruch pochodzi od złośliwych botów, czy od ludzi.

- Ochrona transakcji cash-out: Rekomendowane są zabezpieczenia za pomocą narzędzi wykorzystujących sztuczną inteligencję i uczenie maszynowe do monitorowania zachowań transakcyjnych oraz uwierzytelnianie adaptacyjne, które wybiera odpowiedni proces uwierzytelniania w oparciu o ryzyko prezentowane przez próbę logowania.

- Monitoring pod kątem nadużyć polityki bezpieczeństwa: Ważne jest stosowanie środków zapobiegawczych, aby ograniczyć straty finansowe wynikające z wykorzystania lub manipulacji kuponami i promocjami, zniżkami lub bonusami za polecenie, oceniając zaufanie w każdym punkcie kontaktu.

- Zrozumienie zagrożenia wewnętrznego: Ważne jest, aby śledzić i mierzyć działania personelu witryny w celu monitorowania anomalii oraz ograniczać dostęp pracowników do danych programu lojalnościowego.

A co mogą zrobić zwykli konsumenci?

Przede wszystkim regularnie monitorować swoje konta podłączone do programów lojalnościowych. Utrata kontroli, środków czy inna anomalia może być zwiastunem większych kłopotów, dlatego warto regularnie sprawdzać swoje konta, aby upewnić się, że nie zostały naruszone.

Warto też stosować się do podstawowych zasad układania haseł, unikać powtarzania fraz kluczowych oraz korzystać z wszystkich opcji zabezpieczenia konta. Choć wieloczynnikowe uwierzytelnienie bywa kłopotliwe, to jednak każda warstwa zabezpieczeń utrudnia oszustom zdobycie konta.

Na koniec, warto też zapoznać się z polityką informacyjną operatora konta. Firmy prowadzące programy lojalnościowe są zobowiązane do informowania na bieżąco nt. ewentualnych nadużyć. Jako F5, namawiamy do informowania klientów o tym, w jaki sposób dostarczacie wiadomości o promocjach oraz o tym, że niezamawiane oferty i oferty e-mailowe są prawdopodobnie próbami wyłudzenia danych osobowych.

Polski biznes nie jest przygotowany na cyberzagrożenia

Cyberbezpieczeństwo dla firm – skuteczne rozwiązania iIT Distribution Polska

Emitel Partnerem Technologicznym Impact’25

Więcej ważnych informacji

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Ochrona środowiska

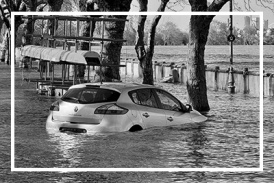

Kraje dotknięte powodzią z 2024 roku z dodatkowym wsparciem finansowym. Europosłowie wzywają do budowy w UE lepszego systemu reagowania na kryzysy

W lipcu Parlament Europejski przyjął wniosek o uruchomienie 280,7 mln euro z Funduszu Solidarności UE na wsparcie sześciu krajów dotkniętych niszczycielskimi powodziami w 2024 roku. Polska otrzyma z tego 76 mln euro, a środki mają zostać przeznaczone na naprawę infrastruktury czy miejsc dziedzictwa kulturowego. Nastroje polskich europosłów związane z funduszem są podzielone m.in. w kwestii tempa unijnej interwencji oraz związanej z nią biurokracji. Ich zdaniem w UE potrzebny jest lepszy system reagowania na sytuacje kryzysowe.

Handel

Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]

Działalność Nestlé w Polsce wsparła utrzymanie 45,2 tys. miejsc pracy i wygenerowała 20,1 mld zł wartości dodanej dla krajowej gospodarki. Firma przyczyniła się do zasilenia budżetu państwa kwotą 1,7 mld zł – wynika z „Raportu Wpływu Nestlé” w Polsce przygotowanego przez PwC na podstawie danych za 2023 rok.

Polityka

M. Kobosko: Surowce dziś rządzą światem i zdecydują o tym, kto wygra w XXI wieku. Zasoby Grenlandii w centrum zainteresowania

Duńska prezydencja w Radzie Unii Europejskiej rozpoczęła się 1 lipca pod hasłem „Silna Europa w zmieniającym się świecie”. Według zapowiedzi ma się ona skupiać m.in. na bezpieczeństwie militarnym i zielonej transformacji. Dla obu tych aspektów istotna jest kwestia niezależności w dostępie do surowców krytycznych. W tym kontekście coraz więcej mówi się o Grenlandii, autonomicznym terytorium zależnym Danii, bogatym w surowce naturalne i pierwiastki ziem rzadkich. Z tego właśnie powodu wyspa znalazła się w polu zainteresowania Donalda Trumpa.

Partner serwisu

Szkolenia

Akademia Newserii

Akademia Newserii to projekt, w ramach którego najlepsi polscy dziennikarze biznesowi, giełdowi oraz lifestylowi, a także szkoleniowcy z wieloletnim doświadczeniem dzielą się swoją wiedzą nt. pracy z mediami.

![Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]](https://www.newseria.pl/files/1097841585/fabryka-nesquik_1,w_85,r_png,_small.png)

.gif)

|

| |

| |

|