Jak zadbać o cyberbezpieczeństwo w całym cyklu istnienia urządzeń monitoringu?

Monday PR Sp. z o.o. Sp.k.

Górskiego 9

00-033 Warszawa

biuro|mondaypr.pl| |biuro|mondaypr.pl

+48 224878421

www.mondaypr.pl

W każdym przedsiębiorstwie cyberbezpieczeństwo stanowi jeden z priorytetów. W świecie oplecionym coraz gęstszą pajęczyną połączeń każde urządzenie podłączone do sieci narażone jest na potencjalne zagrożenia z zakresu bezpieczeństwa. Jak temu zaradzić? Warto przyjrzeć się całemu cyklowi życia produktów monitoringu i zidentyfikować najpoważniejsze cyber-zagrożenia, mogące wystąpić na każdym jego etapie: od projektu, po dystrybucję i eksploatację.

Niewielkie luki w zabezpieczeniach oprogramowania, cyberataki z użyciem AI, wycieki danych czy hakowanie sieci to jedne z największych, współczesnych zagrożeń dla bezpieczeństwa cybernetycznego. Aby zminimalizować potencjalne ryzyko, producenci systemów monitoringu powinni w szczególności przyjrzeć się całemu cyklowi życia urządzeń, by zidentyfikować obszary zagrożenia charakterystyczne dla każdego etapu i podjąć kroki w celu ich neutralizacji.

Bezpieczny fundament

Dbałość o cyberbezpieczeństwo powinno zaczynać się na najbardziej podstawowym poziomie: od mikroprocesorów i systemów operacyjnych, które stanowią fundament odpowiedniego zabezpieczania produktu końcowego. Wartością dodaną dla producentów rozwiązań z zakresu dozoru wizyjnego jest również samodzielne projektowanie zarówno procesora SoC, jak i oprogramowania sprzętowego. Takie podejście pozwala na wydajną obsługę mechanizmów cyberbezpieczeństwa w dużej liczbie produktów. Co istotne, trzymając pieczę nad projektem systemów i mikroprocesorów, od początku zwracając uwagę na kwestie bezpieczeństwa, możliwe jest uniknięcie potencjalnych luk w oprogramowaniu, które mogą zostać łatwo wykorzystane przez hakerów. Wiąże się to również z możliwością redukcji kosztów, dzięki wczesnemu wykrywaniu i eliminowaniu obszarów zagrożenia.

„Samodzielne projektowanie procesora SoC ma tę zaletę, że w pełni kontrolujemy zawarte w nim funkcje zabezpieczeń, a także procesy związane z wprowadzaniem tych funkcji na etapie produkcji. Kontrola procesu gwarantuje integralność sprzętowo-programową najważniejszych komponentów urządzeń. Kiedy współpracujemy z zewnętrznymi dostawcami procesorów SoC, układy te muszą spełniać te same wymagania dotyczące zabezpieczeń co nasze własne procesory” – komentuje Bogumił Szymanek z Axis Communications.

Produkcja

Nie ulega wątpliwości, że przy pozyskiwaniu kluczowych elementów do produkcji urządzeń dozoru wizyjnego należy korzystać z oferty sprawdzonych dostawców strategicznych, wytwarzających komponenty według ściśle określonych zaleceń producenta. Równie istotna jest kwestia monitoringu procesu produkcji oraz posiadania systemów służących do testowania wszelkich elementów, modułów i produktów końcowych. Niemniej jednak, aby zachować jak najwyższe standardy cyberbezpieczeństwa, warto postawić na rozwiązania zabezpieczające urządzenia już na samym etapie produkcji. Są to, przykładowo, bezpieczne, kryptograficzne moduły obliczeniowe, które w razie naruszenia zabezpieczeń chronią klucze urządzeń oraz poufne dane przed nieautoryzowanym dostępem i manipulacją. Dużym wsparciem jest także technologia cyfrowo podpisanego oprogramowania sprzętowego, który daje gwarancje, że sprzęt pochodzi bezpośrednio od producenta i nie został w żaden sposób zhakowany. Na etapie produkcji należy pamiętać również o przeprowadzaniu dodatkowych kontroli jakości, zwłaszcza na końcowym etapie, przed wysłaniem urządzeń do centrów dystrybucyjnych, a także dbać o rygorystyczne wymogi z zakresu kontroli dostępu, które zapewniają wysoki stopień bezpieczeństwa hal produkcyjnych.

Dystrybucja i wdrożenie

Na etapie transportu występuje ryzyko zmanipulowania i konfiguracji oprogramowania sprzętowego. Funkcje takie jak podpisane oprogramowanie sprzętowe — w połączeniu z możliwością przywrócenia fabrycznych ustawień urządzenia — zapewniają ochronę przez złośliwymi modyfikacjami. Wdrażając system, istnieje ryzyko, że do sieci zostaną przyłączone zhakowane lub niedostatecznie zabezpieczone urządzenia. Grozi to nieautoryzowanym dostępem do sieci, kradzieżą poufnych danych lub zasobów, na przykład kluczy prywatnych i certyfikatów, w celu ich użycia do ataku czy transmisji zmodyfikowanych danych między urządzeniami końcowymi w sieci. W tym przypadku zalecane jest, by podczas początkowego wdrożenia przywrócić w urządzeniu ustawienia fabryczne. Czynność ta gwarantuje, że sprzęt będzie całkowicie wolny od niechcianego oprogramowania i ustawień konfiguracyjnych.

„Podczas pierwszej konfiguracji urządzenia, niezwykle przydatna jest funkcja bezpiecznego startu. Ma ona miejsce podczas każdego uruchomienia urządzenia lub włączenia jego zasilania. Jeśli funkcja ta wykryje, że oprogramowanie sprzętowe nie zawiera certyfikowanego podpisu producenta, urządzenie nie zostanie uruchomione, co zapobiegnie wykonaniu ewentualnych nieautoryzowanych operacji. Bezpieczny start zapewnia ochronę przed oprogramowaniem sprzętowym, które mogło zostać zmodyfikowane po opuszczeniu przez urządzenie centrum konfiguracyjno-logistycznego lub podczas jego eksploatacji” – dodaje Bogumił Szymanek z Axis Communications.

Eksploatacja i wycofanie z eksploatacji

Podczas eksploatacji zagrożeniami dla urządzenia są zarówno celowe ataki, jak i niezamierzone pomyłki. Aby zminimalizować prawdopodobieństwo wystąpienia ryzyka, powodującego trwałe, nieodwracalne zmiany, niezbędne jest częste aktualizowanie systemu operacyjnego. Aktualizacje zawierają nowe funkcjonalności w zakresie bezpieczeństwa sprzętu i systemu, które są reakcją na coraz nowsze metody naruszania cyberzabezpieczeń. Dodatkową formą zabezpieczeń jest także funkcja podpisanego materiału wizyjnego, dzięki której użytkownik ma pewność, że obraz po opuszczeniu kamery nie został poddany manipulacji. Działanie tej funkcji polega na dodaniu kryptograficznej sumy kontrolnej do każdej klatki wideo, a następnie podpisaniu jej identyfikatorem urządzenia. O czym warto pamiętać – po wycofaniu urządzenia z eksploatacji należy bezwzględnie przywrócić urządzenie do ustawień fabrycznych oraz skontaktować się z producentem w celu uzyskania wskazówek z zakresu usuwania danych i czyszczenia urządzenia z wrażliwych danych.

Polski biznes nie jest przygotowany na cyberzagrożenia

Cyberbezpieczeństwo dla firm – skuteczne rozwiązania iIT Distribution Polska

Emitel Partnerem Technologicznym Impact’25

Więcej ważnych informacji

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Ochrona środowiska

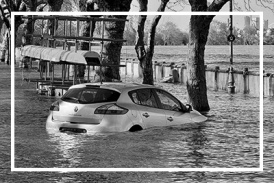

Kraje dotknięte powodzią z 2024 roku z dodatkowym wsparciem finansowym. Europosłowie wzywają do budowy w UE lepszego systemu reagowania na kryzysy

W lipcu Parlament Europejski przyjął wniosek o uruchomienie 280,7 mln euro z Funduszu Solidarności UE na wsparcie sześciu krajów dotkniętych niszczycielskimi powodziami w 2024 roku. Polska otrzyma z tego 76 mln euro, a środki mają zostać przeznaczone na naprawę infrastruktury czy miejsc dziedzictwa kulturowego. Nastroje polskich europosłów związane z funduszem są podzielone m.in. w kwestii tempa unijnej interwencji oraz związanej z nią biurokracji. Ich zdaniem w UE potrzebny jest lepszy system reagowania na sytuacje kryzysowe.

Handel

Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]

Działalność Nestlé w Polsce wsparła utrzymanie 45,2 tys. miejsc pracy i wygenerowała 20,1 mld zł wartości dodanej dla krajowej gospodarki. Firma przyczyniła się do zasilenia budżetu państwa kwotą 1,7 mld zł – wynika z „Raportu Wpływu Nestlé” w Polsce przygotowanego przez PwC na podstawie danych za 2023 rok.

Polityka

M. Kobosko: Surowce dziś rządzą światem i zdecydują o tym, kto wygra w XXI wieku. Zasoby Grenlandii w centrum zainteresowania

Duńska prezydencja w Radzie Unii Europejskiej rozpoczęła się 1 lipca pod hasłem „Silna Europa w zmieniającym się świecie”. Według zapowiedzi ma się ona skupiać m.in. na bezpieczeństwie militarnym i zielonej transformacji. Dla obu tych aspektów istotna jest kwestia niezależności w dostępie do surowców krytycznych. W tym kontekście coraz więcej mówi się o Grenlandii, autonomicznym terytorium zależnym Danii, bogatym w surowce naturalne i pierwiastki ziem rzadkich. Z tego właśnie powodu wyspa znalazła się w polu zainteresowania Donalda Trumpa.

Partner serwisu

Szkolenia

Akademia Newserii

Akademia Newserii to projekt, w ramach którego najlepsi polscy dziennikarze biznesowi, giełdowi oraz lifestylowi, a także szkoleniowcy z wieloletnim doświadczeniem dzielą się swoją wiedzą nt. pracy z mediami.

![Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]](https://www.newseria.pl/files/1097841585/fabryka-nesquik_1,w_85,r_png,_small.png)

.gif)

|

| |

| |

|