Model zero trust staje się nową normą cyfrowego bezpieczeństwa

Zero trust staje się nową normą myślenia o bezpieczeństwie, przejmując rolę, którą kiedyś pełniła bariera ogniowa. Zdaniem Christiana Putza, eksperta ds. cyberbezpieczeństwa w Vectra AI, podejście zakładające bardziej kontekstową ocenę ryzyka, spełnia wszystkie podstawowe kryteria nowoczesnej technologii bezpieczeństwa.

Sieci VPN nie są już wystarczające

COVID-19 niejako wymusił przyjęcie zasad zero trust, co wynikało z potrzeby modernizacji sposobu działania systemów bezpieczeństwa informacji. Firmowa sieć przestała być gwarantem bezpiecznego i kontrolowanego środowiska. Uświadomiono sobie, że tradycyjny model bezpieczeństwa, oparty na punktowej kontroli dostępu na obrzeżu sieci firmowej, nie jest kompatybilny ze sposobem w jaki działają nowoczesne przedsiębiorstwa.

– Dostęp do sieci oparty na zasadach zero trust zasadniczo zastępuje tradycyjne metody dostępu i VPN. Choć nie da się z dnia na dzień przejść z VPN na zero trust, to po przeanalizowaniu kosztów utrzymania starszych systemów i ich działania w nowym modelu oraz uwzględnieniu dodatkowych kosztów skalowania sieci VPN, wiele firm próbuje znaleźć lepsze rozwiązanie – mówi Christian Putz, Country Manager w Vectra AI.

Przyjęcie modelu zero trust jest nieuniknione

Jak wynika z raportu firmy Okta, opartego o dane zebrane jeszcze przed pandemią, liczba organizacji północnoamerykańskich, które oświadczyły, że wprowadziły lub planują wprowadzić inicjatywę zerowego zaufania w ciągu najbliższych 12-18 miesięcy wzrosła o 275% rok do roku. Aż 60% organizacji deklarowało, że podejmuje inicjatywy zero trust. W przypadku Australii i Nowej Zelandii zainteresowanie to wynosiło 50%. Nieco mniej entuzjastyczna jest na razie Europa i Bliski Wschód z 18%.

Na pewno sposób w jaki uzyskuje się dostęp do danych i miejsce ich przechowywania są za sobą ściśle powiązane. Ku polityce zerowego zaufania bardziej skłaniają się branże, które wiążą się z koniecznością przechowywania dużej ilości poufnych danych – finanse czy opieka zdrowotna. Firmy świadczące profesjonalne usługi rzadziej rozpoznają swoje poziomy ryzyka.

Podejścia do bezpieczeństwa oparte na danych i użytkownikach znajdujących się za zaporą sieciową nie są jednak w stanie sprostać potrzebom dzisiejszych organizacji, które zwykle nie przechowują już danych samodzielnie. Firmy korzystają z różnych platform i usług, które znajdują się zarówno w siedzibie, jak i poza nią. Tradycyjne modele bezpieczeństwa zwykle traktują wszystkie elementy „wewnątrz” konkretnej sieci jako zaufane. Modele bezpieczeństwa typu zero-trust zakładają, że domyślnie nie można ufać żadnemu użytkownikowi sieci – wewnętrznemu ani zewnętrznemu – dostęp użytkowników jest uwarunkowany na podstawie ich tożsamości, poświadczeń, autoryzacji, lokalizacji i urządzenia. To nowa granica bezpieczeństwa.

– Model zero trust pozwala organizacji na przypisanie dokładniejszego kontekstu zarówno użytkownikom, jak i zasobom próbującym połączyć się z aplikacją lub bazą danych. Ten kontekst jest potrzebny nie tylko ze względu na pracę zdalną, ale także dlatego, że złożone środowiska IT mogą teraz obsługiwać urządzenia niezarządzane, np. z Internetu rzeczy – mówi przedstawiciel Vectra AI.

Już nie jakość sieci, a jakość urządzenia jest najważniejsza

Do tej pory to sieć była używana do ustanowienia kontekstu dostępu do zasobów. Jeśli urządzenie lub użytkownik był w sieci, dostęp został przyznany. Zero trust zakłada, że najważniejszym czynnikiem decydującym o dostępie jest urządzenie.

Kondycja urządzenia pozwala organizacji mieć większą pewność co do stanu urządzeń końcowych. Sam fakt, że pracownik korzysta z laptopa, który jest częścią zinwentaryzowanej floty firmowych urządzeń, nie oznacza, że należy przyznawać mu niekwestionowany dostęp do sieci. Największym zagrożeniem są złośliwe programy przechwytujące naciśnięcia klawiszy i próbujące wprowadzić oprogramowanie ransomware lub przejąć sesję logowania.

Uwierzytelnienie użytkownika niesie za sobą określony poziom zaufania i musi choć częściowo opierać na kondycji urządzenia użytkownika. Organizacje potrzebują więc możliwości wykrywania zagrożeń zarówno w konfiguracji, jak i zachowaniu urządzeń firmy.

Rosnące wykorzystanie API

Na początku istnienia mikroserwisów dostęp miał każdy, a interfejsy API były jawne. W modelu zero trust, każda interakcja z interfejsem API powinna zostać zweryfikowana i tak jak w przypadku każdego zasobu przedsiębiorstwa, dostęp do interfejsów API powinien być kontrolowany.

Zdolność do podejmowania decyzji i automatycznego interweniowania w sytuacji potencjalnej słabości lub wprowadzania zmian w kontroli dostępu jest podstawową funkcjonalnością zerowego zaufania, która jest potrzebna do obsługi automatyzacji i orkiestracji. Jako że ich działanie zależy od interfejsów API, jedynym sposobem włączenia automatyzacji i orkiestracji w stosie zabezpieczeń jest możliwość integracji różnych technologii za pomocą interfejsów API.

Tworząc organizację opartą na modelu zero trust należy jednak zwrócić uwagę na to, by nie tworzyć zbyt wielu reguł własności, co skutkuje odgórną kontrolą i spowolnieniem przepływów pracy - transparentność zapewnia tworzenie odizolowanych działów bezpieczeństwa i centrów danych.

Źródło: vectra.ai

Polski biznes nie jest przygotowany na cyberzagrożenia

Cyberbezpieczeństwo dla firm – skuteczne rozwiązania iIT Distribution Polska

Emitel Partnerem Technologicznym Impact’25

Więcej ważnych informacji

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Ochrona środowiska

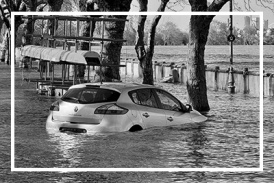

Kraje dotknięte powodzią z 2024 roku z dodatkowym wsparciem finansowym. Europosłowie wzywają do budowy w UE lepszego systemu reagowania na kryzysy

W lipcu Parlament Europejski przyjął wniosek o uruchomienie 280,7 mln euro z Funduszu Solidarności UE na wsparcie sześciu krajów dotkniętych niszczycielskimi powodziami w 2024 roku. Polska otrzyma z tego 76 mln euro, a środki mają zostać przeznaczone na naprawę infrastruktury czy miejsc dziedzictwa kulturowego. Nastroje polskich europosłów związane z funduszem są podzielone m.in. w kwestii tempa unijnej interwencji oraz związanej z nią biurokracji. Ich zdaniem w UE potrzebny jest lepszy system reagowania na sytuacje kryzysowe.

Handel

Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]

Działalność Nestlé w Polsce wsparła utrzymanie 45,2 tys. miejsc pracy i wygenerowała 20,1 mld zł wartości dodanej dla krajowej gospodarki. Firma przyczyniła się do zasilenia budżetu państwa kwotą 1,7 mld zł – wynika z „Raportu Wpływu Nestlé” w Polsce przygotowanego przez PwC na podstawie danych za 2023 rok.

Polityka

M. Kobosko: Surowce dziś rządzą światem i zdecydują o tym, kto wygra w XXI wieku. Zasoby Grenlandii w centrum zainteresowania

Duńska prezydencja w Radzie Unii Europejskiej rozpoczęła się 1 lipca pod hasłem „Silna Europa w zmieniającym się świecie”. Według zapowiedzi ma się ona skupiać m.in. na bezpieczeństwie militarnym i zielonej transformacji. Dla obu tych aspektów istotna jest kwestia niezależności w dostępie do surowców krytycznych. W tym kontekście coraz więcej mówi się o Grenlandii, autonomicznym terytorium zależnym Danii, bogatym w surowce naturalne i pierwiastki ziem rzadkich. Z tego właśnie powodu wyspa znalazła się w polu zainteresowania Donalda Trumpa.

Partner serwisu

Szkolenia

Akademia Newserii

Akademia Newserii to projekt, w ramach którego najlepsi polscy dziennikarze biznesowi, giełdowi oraz lifestylowi, a także szkoleniowcy z wieloletnim doświadczeniem dzielą się swoją wiedzą nt. pracy z mediami.

![Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]](https://www.newseria.pl/files/1097841585/fabryka-nesquik_1,w_85,r_png,_small.png)

.gif)

|

| |

| |

|