Obszary cyberbezpieczeństwa, o których często zapominamy

- Hakerzy nie zwalniają tempa i wykorzystują każdą lukę w zabezpieczeniach firmy.

- O czym warto pamiętać? O bezpieczeństwie systemów IoT, aplikacji webowych oraz infrastruktury WiFi.

- Najlepszym sposobem na uniknięcie wycieku danych i włamania do systemu IT firmy są audyty.

Liczba incydentów rośnie systematycznie z roku na rok. W niektórych przypadkach nawet parokrotnie, jak to ma miejsce w przypadku ataków phishingowych czy ransomware. To najczęściej wymieniane typy ataków, ale na tym arsenał cyberprzestępców się nie kończy. Hakerzy nie są też wybredni – na celowniku znajdują się zarówno duże przedsiębiorstwa, najmniejsze firmy z sektora MŚP, jak i instytucje i organizacje samorządowe.

– Kto jest obecny w sieci, jest narażony na atak. Wystarczy, że ma podłączoną drukarkę do routera WiFi, nie mówiąc już o tak oczywistych narzędziach, jak strona internetowa. Każda forma obecności w sieci jest furtką, przez którą hakerzy mogą uzyskać dostęp do wrażliwych danych. Mimo że poszczególne organizacje mają swój indywidualny charakter, to wspomniane obszary są powtarzalne i na ich bezpieczeństwie warto się skupić. A czasem o nich zapominamy. Najważniejsze to m.in. IoT, infrastruktura WiFi oraz aplikacje webowe. To właśnie tam mogą znajdować się luki w zabezpieczeniach, które przestępcy chętnie wykorzystają – mówi Patrycja Tatara, ekspert ds. cyberbezpieczeństwa w Sprint S.A.

Gdy szwankuje zabezpieczenie

Jakie są obszary obecności firm w sieci i konsekwencje ich niedostatecznego zabezpieczenia? Wyjaśniamy poniżej.

- Systemy IoT

IoT to nic innego, jak urządzenia elektroniczne, także AGD, mające połączenie z internetem. Masz drukarkę sieciową w firmie, a może ekspres do kawy też łączy się z WiFi? Dziś do sieci bez problemu da się podłączyć inteligentne głośniki, czy lodówkę lub odkurzacz, nie mówiąc już o telewizorze. Korzystasz z tych urządzeń? Przygotuj się na atak hakera. Prawdopodobieństwo ataku za pośrednictwem choćby wspomnianej wcześniej drukarki, wynosi 82%[1]. Przyczyna jest bardzo prosta – rzadko pamiętamy o prawidłowym zabezpieczeniu tych maszyn, a cyberprzestępcy doskonale o tym wiedzą i to wykorzystują.

- Aplikacje webowe

To nie muszą być skomplikowane narzędzia. Aplikacją webową jest już formularz kontaktowy, nie mówiąc już o sklepie, porównywarce czy konfiguratorze produktu. Wiele firm korzysta z tego typu rozwiązań, nawet jeśli nie należy do branży e-commerce lub sektora handlu w ogóle. Krótko mówiąc, to wszystkie narzędzia połączone ze stroną internetową przedsiębiorstwa. Zapewniają łączność klienta z firmą, jej bazą danych i siecią wewnętrzną, co chętnie wykorzystują cyberprzestępcy. W jaki sposób? Najczęściej poprzez umieszczenie na zaatakowanej stronie złośliwego kodu, który umożliwia wykradanie danych – zarówno użytkowników odwiedzających stronę, jak i samą firmę. W tym celu hakerzy wykorzystują złośliwe skrypty, wstrzykiwane w kod strony i przechwytujące dane. Metodą ochrony przed tego typu atakami jest m.in. WAF (Web Application Firewall), czyli dodatkowa zapora przed szkodliwym oprogramowaniem, posiadająca możliwość filtracji „złego” ruchu generowanego przez hakerów.

- Bezpieczeństwo infrastruktury WiFi

Nie ma już praktycznie firmy bez WLAN – tak brzmi fachowa nazwa sieci WiFi. Wiele firm skorzysta z najnowszych urządzeń – w tej chwili konstruowane są według standardu 802.11ax. Sprzęt to jednak nie wszystko. Nie można zapominać o podstawowych procedurach bezpieczeństwa. Szczególnie, gdy łączą się za jej pośrednictwem również osoby z zewnątrz (goście, klienci). To samo dotyczy prywatnych urządzeń pracowników. Dlatego ważna jest weryfikacja sprzętów łączących się z siecią i wprowadzenie ograniczeń w dostępie. Aby zapewnić odpowiednie bezpieczeństwo sieci Wi-Fi, należy pamiętać o implementacji odpowiednich narzędzi NAC (Network Access Control), które zapewniają odpowiednią ochronę przed złośliwą autoryzacją, a także systemach WIPS (Wireless Intrusion Prevention System).

Specjaliści przeprowadzą… cyberatak

Regularnie przeprowadzane audyty i testy bezpieczeństwa pomogą wykryć słabe punkty zabezpieczeń, a także znaleźć metody na skuteczną ochronę przed atakami hakerów lub minimalizację ich skutków. W jaki sposób robi się takie testy?

– Najlepiej przeprowadzić symulowany atak hakerski. Dzięki temu można sprawdzić, w jaki sposób można uzyskać nieautoryzowany dostęp do firmowej sieci IT. To weryfikuje m.in. poziom bezpieczeństwa infrastruktury WiFi i skuteczność innych zabezpieczeń sieciowych. Nazywamy to testem zewnętrznym. Z kolei test wewnętrzny, to analiza skuteczności konfiguracji urządzeń działających w ramach sieci wewnętrznej, zwłaszcza IoT. Na końcu pozostaje nam zlikwidowanie wykrytych luk. Z doświadczenia wiem, że dobrze przeprowadzony audyt zazwyczaj wykaże konieczność uszczelnienia zabezpieczeń. Wynika to przede wszystkim z nieustannego rozwoju oprogramowania, systemów operacyjnych i pojawiania się coraz to nowych form ataku – dodaje Patrycja Tatara ze Sprint S.A.

[1] Second Annual Study on The Internet of Things (IoT): A New Era of Third-Party Risk, Ponemon Institute LLC

Polski biznes nie jest przygotowany na cyberzagrożenia

Cyberbezpieczeństwo dla firm – skuteczne rozwiązania iIT Distribution Polska

Emitel Partnerem Technologicznym Impact’25

Więcej ważnych informacji

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Ochrona środowiska

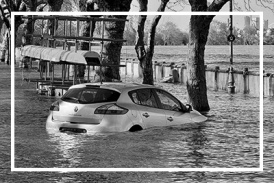

Kraje dotknięte powodzią z 2024 roku z dodatkowym wsparciem finansowym. Europosłowie wzywają do budowy w UE lepszego systemu reagowania na kryzysy

W lipcu Parlament Europejski przyjął wniosek o uruchomienie 280,7 mln euro z Funduszu Solidarności UE na wsparcie sześciu krajów dotkniętych niszczycielskimi powodziami w 2024 roku. Polska otrzyma z tego 76 mln euro, a środki mają zostać przeznaczone na naprawę infrastruktury czy miejsc dziedzictwa kulturowego. Nastroje polskich europosłów związane z funduszem są podzielone m.in. w kwestii tempa unijnej interwencji oraz związanej z nią biurokracji. Ich zdaniem w UE potrzebny jest lepszy system reagowania na sytuacje kryzysowe.

Handel

Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]

Działalność Nestlé w Polsce wsparła utrzymanie 45,2 tys. miejsc pracy i wygenerowała 20,1 mld zł wartości dodanej dla krajowej gospodarki. Firma przyczyniła się do zasilenia budżetu państwa kwotą 1,7 mld zł – wynika z „Raportu Wpływu Nestlé” w Polsce przygotowanego przez PwC na podstawie danych za 2023 rok.

Polityka

M. Kobosko: Surowce dziś rządzą światem i zdecydują o tym, kto wygra w XXI wieku. Zasoby Grenlandii w centrum zainteresowania

Duńska prezydencja w Radzie Unii Europejskiej rozpoczęła się 1 lipca pod hasłem „Silna Europa w zmieniającym się świecie”. Według zapowiedzi ma się ona skupiać m.in. na bezpieczeństwie militarnym i zielonej transformacji. Dla obu tych aspektów istotna jest kwestia niezależności w dostępie do surowców krytycznych. W tym kontekście coraz więcej mówi się o Grenlandii, autonomicznym terytorium zależnym Danii, bogatym w surowce naturalne i pierwiastki ziem rzadkich. Z tego właśnie powodu wyspa znalazła się w polu zainteresowania Donalda Trumpa.

Partner serwisu

Szkolenia

Akademia Newserii

Akademia Newserii to projekt, w ramach którego najlepsi polscy dziennikarze biznesowi, giełdowi oraz lifestylowi, a także szkoleniowcy z wieloletnim doświadczeniem dzielą się swoją wiedzą nt. pracy z mediami.

![Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]](https://www.newseria.pl/files/1097841585/fabryka-nesquik_1,w_85,r_png,_small.png)

.gif)

|

| |

| |

|