Phishing coraz groźniejszy – atak występuje średnio co 23 minuty

Monday PR Sp. z o.o. Sp.k.

Górskiego 9

00-033 Warszawa

biuro|mondaypr.pl| |biuro|mondaypr.pl

+48 224878421

www.mondaypr.pl

W minionym roku CERT Polska odnotował prawie 30 tysięcy unikalnych incydentów cyberbezpieczeństwa. Trzy czwarte z nich dotyczyło ataków phishingowych, które stanowią najpopularniejsze cyberzagrożenie w kraju. Podczas trwającego właśnie Europejskiego Miesiąca Cyberbezpieczeństwa, eksperci F5 wyjaśniają istotę ataków phishingowych i podpowiadają jak się przed nimi chronić.

Cyberprzestępcy są jak włamywacze, działają po cichu i w ukryciu, unikając hałasu i rozgłosu. Dlatego cierpliwie obserwują i namawiają nas do wpuszczenia ich do naszego domu. Krótko mówiąc, chcą abyśmy sami ich wpuścili i nieświadomie zgodzili się na kradzież. Właśnie takim działaniem jest phishing. To sposób w jaki włamywacze (cyberprzestępcy) dostają się do Twojego domu (Twoich krytycznych systemów i wrażliwych danych). Skuteczne ataki phishingowe dostarczają napastnikom skradzione dane uwierzytelniające, które pozwalają im po prostu "wejść" do Twojej firmy, czy prywatnych materiałów i uzyskać dostęp do celów, które sobie upatrzyli.

– Istotą ataku phishingowego jest samodzielne przekazanie cyberprzestępcy danych uwierzytelniających, które umożliwiają dostęp do konta bankowego, w mediach społecznościowych i do innych miejsc wrażliwych. Za pomocą podrobionej strony, kontaktu telefonicznego czy formularza internetowego zdobywane są dane logowania lub udostępniany w trybie live ekran. W ten sposób de facto otwieramy drzwi złodziejowi. Witryny phishingowe wyglądają również bardzo podobnie do tych prawdziwych, które mają imitować. Nic dziwnego, że tak wielu użytkowników daje się nabrać na te działania i przekazuje samodzielnie dane dostępowe. – tłumaczy Ireneusz Wiśniewski, dyrektor zarządzający F5 w Polsce.

Nieoczywiste podejście do zwalczania zagrożenia

Ponieważ wiele firm nadal przechodzi przez cyfrową transformację, wykorzystanie tej metody ataku znacznie przyspieszyło, a wynikające z niej szkody są coraz bardziej widoczne. Atakujący nie muszą dziś opracowywać skomplikowanych schematów, aby wymusić wejście do firm - mogą po prostu zainwestować w przekonanie niczego niepodejrzewających użytkowników do przekazania swoich danych uwierzytelniających.

Co zatem mogą zrobić przedsiębiorstwa, aby chronić swoje wirtualne procesy przed incydentami związanymi z bezpieczeństwem i oszustwami?

Samo usunięcie z sieci stron phishingowych nie wystarczy, aby zwalczyć kradzieże danych. Atakujący mogą z łatwością tworzyć nowe witryny. Gdy usuniemy jedną, w innym miejscu pojawia się kolejna. Może to często przerodzić się w niekończącą się bitwę na śmierć i życie, która wcale nie prowadzi do większego bezpieczeństwa aplikacji i naszych danych.

– Naszym zdaniem, warto rozważyć alternatywne podejście. Załóżmy, że pewien procent naszych legalnych użytkowników padnie ofiarą ataków phishingowych i ich dane uwierzytelniające zostaną skradzione. Wówczas możemy odpowiednio zabezpieczyć nasze systemy przed infiltracją. Kiedy zmienimy perspektywę, zdamy sobie sprawę, że identyfikacja i łagodzenie ataków na bezpieczeństwo i oszustwa, które wynikają z kradzieży danych uwierzytelniających, stają się jednym z naszych głównych celów. Dostosowanie naszego podejścia pomaga nam chronić nasze aplikacje online przed szeregiem ataków phishingowych, które prawdopodobnie są regularnie przeprowadzane przeciwko nim – wyjaśnia Josh Goldfarb, ekspert rozwiązań anty-fraudowych w F5.

Sprawdzone w boju metody ochrony przed phishingiem

Istnieje szereg strategii, które możemy zastosować w celu zmniejszenia ryzyka związanego z kradzieżą danych uwierzytelniających. Dlatego wyróżniliśmy trzy kluczowe metody, które pozwolą podnieść poziom bezpieczeństwa w Twojej firmie.

-

Wyeliminowanie automatyzacji – Atakujący budują bazy danych skradzionych poświadczeń, które gromadzą z różnych źródeł, między innymi z phishingu. Te skradzione informacje są często masowo testowane za pomocą botów. Poświadczenia, które są ważne, są następnie często wykorzystywane do popełniania oszustw polegających na przejęciu konta (ATO – ang. Account Takeover) i oszustw ręcznych. Eliminacja tych automatycznych ataków nie tylko zmniejsza to ryzyko, ale również redukuje koszty infrastruktury związane z niepożądanym ruchem niezwiązanym z człowiekiem (botami).

-

Zatrzymanie przejęcia konta (ang. Stop Account Takeover) – Atakujący mogą wykorzystać skradzione dane uwierzytelniające do zalogowania się na skradzione konta. Dzięki temu zyskują możliwość podszycia się pod prawowitych użytkowników i mogą wykorzystać ten dostęp do popełnienia przestępstwa. Takie „ręczne” oszustwa powodują oczywiście straty ponoszone przez firmy, które padają ofiarą takich incydentów. Dlatego kluczowe jest sprawne i szybkie wykrywanie skutków przejęcia konta (ATO), co zapobiega potencjalnym szkodom i stratom.

-

Monitorowanie ruchu użytkowników – Zwiększone ryzyko oszustwa często powoduje, że firmy wprowadzają bardziej rygorystyczne wymogi dotyczące potwierdzenia swojej tożsamości, stosując metodę uwierzytelniania wielopoziomowego – MFA (ang. multi-factor authentication). Niestety, takie podejście jest uciążliwe dla zwykłych klientów, bowiem wymaga od nich dokonania większej liczby czynności w trakcie logowania. Jednocześnie atakujący mają metody automatycznego obchodzenia zabezpieczeń MFA. I tutaj kluczowe staje się monitorowanie ruchu użytkowników. Gdy wiemy, jaki ruch jest pożądany, mamy mniejsze szanse utrudnień dla realnych klientów i możemy skupić się na powstrzymaniu napastników.

– Ataki phishingowe pozostaną i prawdopodobnie będą się nasilać. Na szczęście mamy środki do ich zwalczania. Koncentrując się na ryzyku kradzieży danych uwierzytelniających, firmy mogą skupić swoje wysiłki na ograniczeniu strat wynikających z incydentów związanych z bezpieczeństwem i oszustwami. Chociaż nie ma sposobu na złagodzenie całego ryzyka, podjęcie kroków w celu wyeliminowania automatyzacji, zatrzymania ATO i zmniejszenia tarcia może zapewnić firmom stały strumień przychodów od legalnych klientów, przy jednoczesnym zmniejszeniu strat spowodowanych przez boty i oszustwa – podsumowuje Ireneusz Wiśniewski.

Polski biznes nie jest przygotowany na cyberzagrożenia

Cyberbezpieczeństwo dla firm – skuteczne rozwiązania iIT Distribution Polska

Emitel Partnerem Technologicznym Impact’25

Więcej ważnych informacji

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Ochrona środowiska

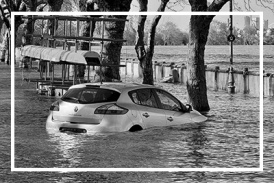

Kraje dotknięte powodzią z 2024 roku z dodatkowym wsparciem finansowym. Europosłowie wzywają do budowy w UE lepszego systemu reagowania na kryzysy

W lipcu Parlament Europejski przyjął wniosek o uruchomienie 280,7 mln euro z Funduszu Solidarności UE na wsparcie sześciu krajów dotkniętych niszczycielskimi powodziami w 2024 roku. Polska otrzyma z tego 76 mln euro, a środki mają zostać przeznaczone na naprawę infrastruktury czy miejsc dziedzictwa kulturowego. Nastroje polskich europosłów związane z funduszem są podzielone m.in. w kwestii tempa unijnej interwencji oraz związanej z nią biurokracji. Ich zdaniem w UE potrzebny jest lepszy system reagowania na sytuacje kryzysowe.

Handel

Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]

Działalność Nestlé w Polsce wsparła utrzymanie 45,2 tys. miejsc pracy i wygenerowała 20,1 mld zł wartości dodanej dla krajowej gospodarki. Firma przyczyniła się do zasilenia budżetu państwa kwotą 1,7 mld zł – wynika z „Raportu Wpływu Nestlé” w Polsce przygotowanego przez PwC na podstawie danych za 2023 rok.

Polityka

M. Kobosko: Surowce dziś rządzą światem i zdecydują o tym, kto wygra w XXI wieku. Zasoby Grenlandii w centrum zainteresowania

Duńska prezydencja w Radzie Unii Europejskiej rozpoczęła się 1 lipca pod hasłem „Silna Europa w zmieniającym się świecie”. Według zapowiedzi ma się ona skupiać m.in. na bezpieczeństwie militarnym i zielonej transformacji. Dla obu tych aspektów istotna jest kwestia niezależności w dostępie do surowców krytycznych. W tym kontekście coraz więcej mówi się o Grenlandii, autonomicznym terytorium zależnym Danii, bogatym w surowce naturalne i pierwiastki ziem rzadkich. Z tego właśnie powodu wyspa znalazła się w polu zainteresowania Donalda Trumpa.

Partner serwisu

Szkolenia

Akademia Newserii

Akademia Newserii to projekt, w ramach którego najlepsi polscy dziennikarze biznesowi, giełdowi oraz lifestylowi, a także szkoleniowcy z wieloletnim doświadczeniem dzielą się swoją wiedzą nt. pracy z mediami.

![Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]](https://www.newseria.pl/files/1097841585/fabryka-nesquik_1,w_85,r_png,_small.png)

.gif)

|

| |

| |

|