| Mówi: | Michał Kurek |

| Funkcja: | starszy menadżer |

| Firma: | Dział Zarządzania Ryzykiem Informatycznym EY |

EY: ściąganie zabezpieczeń systemowych z telefonów przy pobieraniu aplikacji to jak wpuszczanie złodzieja do domu

Jeżeli próba zainstalowania aplikacji na smartfonie wiąże się z udostępnieniem kamery, kontaktów, poczty i historii przeglądarki, lepiej z niej zrezygnować. Eksperci przestrzegają: nieuważne udostępnianie informacji z telefonu może przysporzyć jego właścicielowi kłopotów.

Część instalowanych na urządzeniu mobilnym aplikacji może mieć dostęp do danych poufnych. Coraz częściej zdarza się, że smartfon służy użytkownikowi do obsługi konta bankowego czy poczty służbowej. Dlatego eksperci przestrzegają, by ostrożnie instalować nowe programy – szczególnie te nieznanego pochodzenia.

– Należy zwrócić uwagę, do czego aplikacja chce mieć dostęp. Jeżeli instalujemy aplikację do tworzenia notatek, a chce ona mieć dostęp do kamery, do naszej książki adresowej, do GPS – to warto się zastanowić dlaczego. To już powinno wzbudzić pewne obawy i taką aplikację najlepiej jak najszybciej odinstalować – mówi Newserii Biznes Michał Kurek ekspert z Działu Zarządzania Ryzykiem Informatycznym EY.

Najbezpieczniejsze jest korzystanie z autoryzowanych sklepów z aplikacjami. W marketach dedykowanych systemom (App Store, Windows Store, Google Play) zazwyczaj znajdują się produkty sprawdzone. Ale ekspert radzi, by zawsze czytać warunki i listę rzeczy, do których dana aplikacja, chce mieć dostęp.

– Jeżeli ktoś prosi o zarejestrowanie na nasz komputer dodatkowo czegoś spoza repozytoriów aplikacji, prawdopodobnie jest to próba instalacji złośliwego kodu – twierdzi Kurek. – Hakerzy potrafią przemycić pewne nieautoryzowane furtki nawet w aplikacjach, które podlegają pewnej weryfikacji w sklepach.

Niestety, konsumenci coraz częściej sami dopuszczają hakerów do danych zgromadzonych w swoich telefonach. Dzieje się tak, gdy dobrowolnie likwidują bariery systemowe, które powinny chronić aparat przed atakami groźnych programów.

– Całkiem duży odsetek właścicieli telefonów komórkowych niszczy pewne zabezpieczenia oferowane przez systemy operacyjne; w przypadku Androida nazywa się to rootowanie telefonu. W związku z tym de facto każda aplikacja, która na takim telefonie zostanie zainstalowana, może mieć dostęp do danych przetwarzanych przez inne aplikacje – przypomina ekspert EY.

Czytaj także

- 2025-07-16: Konflikty i żywioły wpływają na wakacyjne plany Polaków. Bezpieczeństwo coraz ważniejsze przy wyborze letniej destynacji

- 2025-07-25: M. Kobosko: Surowce dziś rządzą światem i zdecydują o tym, kto wygra w XXI wieku. Zasoby Grenlandii w centrum zainteresowania

- 2025-07-17: Unia Europejska wzmacnia ochronę najmłodszych. Parlament Europejski chce, by test praw dziecka był nowym standardem w legislacji

- 2025-07-02: Unijne mechanizmy ułatwiają zwiększenie wydatków na obronność przez europejskie kraje NATO. Ważnym aspektem infrastruktura podwójnego zastosowania

- 2025-07-18: Były prezes PGE: OZE potrzebuje wsparcia magazynów energii. To temat traktowany po macoszemu

- 2025-07-08: Rynek gier mobilnych w Polsce może być wart prawie 0,5 mld dol. do 2030 roku. Za tym idzie rozwój smartfonów dla graczy

- 2025-06-27: Rośnie skala agresji na polskich drogach. Problemem jest nie tylko nadmierna prędkość, ale też jazda na zderzaku

- 2025-06-24: Nie brakuje przeciwników zwiększenia wydatków na obronność do 5 proc. Obawiają się, że paradoksalnie zagrozi to bezpieczeństwu Europy

- 2025-07-11: Umowa z krajami Mercosur coraz bliżej. W. Buda: Polska nie wykorzystała swojej prezydencji do jej zablokowania

- 2025-07-01: Koniec polskiej prezydencji w Radzie UE. Doprowadziła do przełomowego wzrostu wydatków na obronność

Więcej ważnych informacji

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Ochrona środowiska

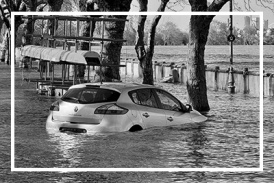

Kraje dotknięte powodzią z 2024 roku z dodatkowym wsparciem finansowym. Europosłowie wzywają do budowy w UE lepszego systemu reagowania na kryzysy

W lipcu Parlament Europejski przyjął wniosek o uruchomienie 280,7 mln euro z Funduszu Solidarności UE na wsparcie sześciu krajów dotkniętych niszczycielskimi powodziami w 2024 roku. Polska otrzyma z tego 76 mln euro, a środki mają zostać przeznaczone na naprawę infrastruktury czy miejsc dziedzictwa kulturowego. Nastroje polskich europosłów związane z funduszem są podzielone m.in. w kwestii tempa unijnej interwencji oraz związanej z nią biurokracji. Ich zdaniem w UE potrzebny jest lepszy system reagowania na sytuacje kryzysowe.

Handel

Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]

Działalność Nestlé w Polsce wsparła utrzymanie 45,2 tys. miejsc pracy i wygenerowała 20,1 mld zł wartości dodanej dla krajowej gospodarki. Firma przyczyniła się do zasilenia budżetu państwa kwotą 1,7 mld zł – wynika z „Raportu Wpływu Nestlé” w Polsce przygotowanego przez PwC na podstawie danych za 2023 rok.

Polityka

M. Kobosko: Surowce dziś rządzą światem i zdecydują o tym, kto wygra w XXI wieku. Zasoby Grenlandii w centrum zainteresowania

Duńska prezydencja w Radzie Unii Europejskiej rozpoczęła się 1 lipca pod hasłem „Silna Europa w zmieniającym się świecie”. Według zapowiedzi ma się ona skupiać m.in. na bezpieczeństwie militarnym i zielonej transformacji. Dla obu tych aspektów istotna jest kwestia niezależności w dostępie do surowców krytycznych. W tym kontekście coraz więcej mówi się o Grenlandii, autonomicznym terytorium zależnym Danii, bogatym w surowce naturalne i pierwiastki ziem rzadkich. Z tego właśnie powodu wyspa znalazła się w polu zainteresowania Donalda Trumpa.

Partner serwisu

Szkolenia

Akademia Newserii

Akademia Newserii to projekt, w ramach którego najlepsi polscy dziennikarze biznesowi, giełdowi oraz lifestylowi, a także szkoleniowcy z wieloletnim doświadczeniem dzielą się swoją wiedzą nt. pracy z mediami.

![Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]](https://www.newseria.pl/files/1097841585/fabryka-nesquik_1,w_85,r_png,_small.png)

.gif)

|

| |

| |

|