| Mówi: | Grzegorz Ciołek |

| Funkcja: | inżynier systemowy |

| Firma: | Fortinet |

Aplikacje mobilne stały się rajem dla cyberprzestępców

W 2013 roku specjaliści z firmy Fortinet wykrywali dziennie ponad 1300 nowych, szkodliwych aplikacji na urządzenia mobilne. Obecnie rozpoznano już ponad 400 tys. wirusów atakujących system Android. Częste ataki to efekt uboczny szybko rosnącej liczby użytkowników urządzeń mobilnych, nowych aplikacji oraz możliwości transferu danych. Dla cyberprzestępców złośliwe programy stały się łatwym sposobem okradania bądź szpiegowania użytkowników.

Dalszy dynamiczny rozwój urządzeń i aplikacji mobilnych będzie wymagał coraz lepszych rozwiązań w zakresie bezpieczeństwa. W 2013 r. około 15 proc. ogólnoświatowego ruchu w internecie pochodziło właśnie z urządzeń mobilnych, co zachęca zorganizowane grupy cyberprzestępców do rozwoju złośliwych aplikacji. W najbliższych latach ten udział będzie szybko rósł, co wynika m.in. z coraz większej dostępności tanich urządzeń w krajach rozwijających się oraz rozwoju nowych technologii, jak 4G.

– To się dzieje bardzo dynamicznie. Tablety i smartfony trochę przeszły drogę jak komputery, tylko w znacznie szybszym tempie. W ciągu 10 lat w sferze oprogramowania złośliwego zostało zrobione to, co w sferze komputerów przez 30 lat. Widzimy więc, że technologia przyspieszyła. Oczywiście przestępcy mieli o tyle łatwiej, że mogli zastosować niektóre schematy, które zostały wdrożone w komputerach osobistych, i po prostu je powielić w przypadku tabletów i telefonów, urządzeń mobilnych – mówi agencji informacyjnej Newseria Biznes Grzegorz Ciołek, inżynier systemowy Fortinet.

Urządzenia i aplikacje mobilne są szczególnie atrakcyjne z punktu widzenia cyberprzestępców, bo ich wyposażenie i oprogramowanie daje szerokie możliwości rozwoju technik kradzieży – zarówno pieniędzy, jak i poufnych danych. Na czele tych newralgicznych punktów są mobilne systemy płatności, usługi geolokalizacji, odbiorniki GPS oraz wbudowane kamery i mikrofony. W 2013 r. najwięcej infekcji dotyczyło systemu Android – 96,5 proc. wszystkich, jakie wykryło laboratorium FortiGuard Labs. Na drugim miejscu znalazł się system Symbian (3,45 proc.) infekcji, natomiast liczba infekcji urządzeń z systemami iOS, BlackBerry, Palm OS i Windows łącznie nie przekroczyła 1 proc.

– Mamy bardzo szerokie spektrum zagrożeń: od zwykłych aplikacji, które po prostu zmieniają nam przeglądarkę, stronę domową, mechanizm wyszukiwania, aż po zagrożenia typu ransomware, czyli aplikacje, które szyfrują nasze pliki i potem oczekują, że zapłacimy za ich odblokowanie. To już jest poważna sprawa – ocenia Grzegorz Ciołek.

Złośliwe oprogramowanie ransomware występuje najczęściej w postaci fałszywego programu antywirusowego. Przed ewentualnym pobraniem jakiegoś antywirusa warto więc sprawdzić opinie na jego temat, np. na forach internetowych. A najlepiej – pobierać pliki jedynie z zaufanych stron.

– Najważniejsze, kupujmy w sklepach, w Androidzie jest Google Play, w Apple jest iStore. Zakupujemy tam oprogramowanie, nie pobieramy go ze źródeł nielegalnych. Część ludzi jest bardzo świadomych, sprawdza, co instaluje, czyta, przegląda strony internetowe. Są też tacy użytkownicy, którzy w ogóle nie są świadomi tego, co się dzieje z ich telefonem, po prostu instalują, co popadnie, nie sprawdzają, jakie prawa ma aplikacja – uważa Ciołek.

Aplikacje trafiające do oficjalnych sklepów pozwalają znacznie ograniczyć ryzyko pobrania niebezpiecznego programu, ponieważ przechodzą tam weryfikację. W przypadku nieznanych źródeł, eksperci zalecają blokadę możliwości pobierania aplikacji bez zgody użytkownika. Podobnie należy wystrzegać się otwierania odsyłaczy (łączy) z nieznanych lub niezaufanych źródeł, ponieważ może to prowadzić do zainfekowania telefonu lub tabletu. Po zakończeniu korzystania z danej strony warto się wylogować, dzięki czemu znikną dane z logowania w postaci plików cookie. Sprawdzanie uprawnień, jakich żąda przy instalacji dana aplikacja, również należy do ABC bezpieczeństwa w internecie. Użytkownik powinien zastanowić się, czy dany program rzeczywiście potrzebuje korzystać z danych o lokalizacji lub dostępu do aparatu czy kamery.

Szczególnie duże ryzyko wiąże się z korzystaniem z niezabezpieczonych, publicznie dostępnych sieci bezprzewodowych. Brak szyfrowania danych w takich sieciach sprawia, że osoby chcące obserwować ruch są w stanie odczytać nawet loginy i hasła. Względnie bezpieczne są jedynie połączenia szyfrowane, które wykorzystują protokół HTTPS. Jest on wykorzystywany m.in. przez serwisy transakcyjne banków.

– Wszystkie otwarte hotspoty są największym zagrożeniem. W tym momencie jedynym wyjściem jest zastosowanie oprogramowania VPN-owego, które pozwoli nam zostawić jakiś tunel prywatny, bądź do naszego domu, bądź do jakiegoś dostawcy. Najczęściej w sieciach firmowych takie rozwiązanie jest gotowe. Oczywiście otwarte Wi-Fi jest największym zagrożeniem, polecałbym, poszukiwanie takiej sieci, gdzie już jest jakieś szyfrowanie zastosowane przez operatora, czyli oprócz tego, że logujemy się, to musimy podać jeszcze hasło – twierdzi inżynier systemowy Fortinet.

Przestrzegając pewnych zasad dotyczących bezpieczeństwa w sieci, nie wolno także zapominać o ochronie poufnych danych w przypadku kradzieży urządzenia mobilnego. Poza najprostszą blokadą telefonu w postaci PIN, niektóre urządzenia pozwalają też szyfrować dane na dysku oraz znajdujące się na pamięci zewnętrznej, np. micro SD.

– Są różnego rodzaju całe pakiety, włącznie z tym, że możemy śledzić telefon, można wykasować dane z telefonu, jeżeli ktoś go nam ukradnie. Jest szyfrowanie telefonu, są platformy, w których można szyfrować zarówno kartę, jak i dysk systemowy, więc na tym warto się skupić – uważa Grzegorz Ciołek.

Czytaj także

- 2025-07-16: Konflikty i żywioły wpływają na wakacyjne plany Polaków. Bezpieczeństwo coraz ważniejsze przy wyborze letniej destynacji

- 2025-07-25: M. Kobosko: Surowce dziś rządzą światem i zdecydują o tym, kto wygra w XXI wieku. Zasoby Grenlandii w centrum zainteresowania

- 2025-07-17: Unia Europejska wzmacnia ochronę najmłodszych. Parlament Europejski chce, by test praw dziecka był nowym standardem w legislacji

- 2025-07-09: GUS chce walczyć z fake newsami. Współpraca z sektorem prywatnym ma pomóc ograniczyć chaos informacyjny

- 2025-07-02: Unijne mechanizmy ułatwiają zwiększenie wydatków na obronność przez europejskie kraje NATO. Ważnym aspektem infrastruktura podwójnego zastosowania

- 2025-07-18: Były prezes PGE: OZE potrzebuje wsparcia magazynów energii. To temat traktowany po macoszemu

- 2025-07-08: Rynek gier mobilnych w Polsce może być wart prawie 0,5 mld dol. do 2030 roku. Za tym idzie rozwój smartfonów dla graczy

- 2025-06-27: Rośnie skala agresji na polskich drogach. Problemem jest nie tylko nadmierna prędkość, ale też jazda na zderzaku

- 2025-06-30: Polski e-commerce rośnie w siłę. Konsumentów przyciągają przede wszystkim promocje

- 2025-07-04: Marcelina Zawadzka: Uwielbiam zakupy online. Kiedy mały wieczorem zasypia, to ja mam wtedy czas na przeglądanie ofert w sieci

Więcej ważnych informacji

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Jedynka Newserii

Ochrona środowiska

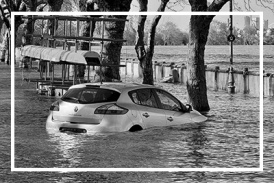

Kraje dotknięte powodzią z 2024 roku z dodatkowym wsparciem finansowym. Europosłowie wzywają do budowy w UE lepszego systemu reagowania na kryzysy

W lipcu Parlament Europejski przyjął wniosek o uruchomienie 280,7 mln euro z Funduszu Solidarności UE na wsparcie sześciu krajów dotkniętych niszczycielskimi powodziami w 2024 roku. Polska otrzyma z tego 76 mln euro, a środki mają zostać przeznaczone na naprawę infrastruktury czy miejsc dziedzictwa kulturowego. Nastroje polskich europosłów związane z funduszem są podzielone m.in. w kwestii tempa unijnej interwencji oraz związanej z nią biurokracji. Ich zdaniem w UE potrzebny jest lepszy system reagowania na sytuacje kryzysowe.

Handel

Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]

Działalność Nestlé w Polsce wsparła utrzymanie 45,2 tys. miejsc pracy i wygenerowała 20,1 mld zł wartości dodanej dla krajowej gospodarki. Firma przyczyniła się do zasilenia budżetu państwa kwotą 1,7 mld zł – wynika z „Raportu Wpływu Nestlé” w Polsce przygotowanego przez PwC na podstawie danych za 2023 rok.

Polityka

M. Kobosko: Surowce dziś rządzą światem i zdecydują o tym, kto wygra w XXI wieku. Zasoby Grenlandii w centrum zainteresowania

Duńska prezydencja w Radzie Unii Europejskiej rozpoczęła się 1 lipca pod hasłem „Silna Europa w zmieniającym się świecie”. Według zapowiedzi ma się ona skupiać m.in. na bezpieczeństwie militarnym i zielonej transformacji. Dla obu tych aspektów istotna jest kwestia niezależności w dostępie do surowców krytycznych. W tym kontekście coraz więcej mówi się o Grenlandii, autonomicznym terytorium zależnym Danii, bogatym w surowce naturalne i pierwiastki ziem rzadkich. Z tego właśnie powodu wyspa znalazła się w polu zainteresowania Donalda Trumpa.

Partner serwisu

Szkolenia

Akademia Newserii

Akademia Newserii to projekt, w ramach którego najlepsi polscy dziennikarze biznesowi, giełdowi oraz lifestylowi, a także szkoleniowcy z wieloletnim doświadczeniem dzielą się swoją wiedzą nt. pracy z mediami.

![Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]](https://www.newseria.pl/files/1097841585/fabryka-nesquik_1,w_85,r_png,_small.png)

.gif)

|

| |

| |

|